Informationssicherheit – die Gretchenfrage im Projekt

Frei nach Goethes Gretchenfrage würde die Frage an einen Projektmanager lauten: "Nun sag, wie hast Du's mit Sicherheitsfragen?" – "Alles im grünen Bereich" könnte eine der möglichen Antworten lauten – ebenso wie "Als wenn ich nicht schon genug zu tun hätte in meinem Projekt".

Ein Ingenieur, den ich gut kenne, war vor einigen Jahren wegen eines Kundenprojekts in Tschechien unterwegs. Er meldete sich am Morgen nach der Ankunft mit einer Hiobsbotschaft in seiner Abteilung: Das Auto war aufgebrochen worden, es fehlten das Firmennotebook sowie wertvolle Messgeräte, sogar das Navigationsgerät war ausgebaut worden. Unklar blieb, was auf dem Notebook alles gespeichert und damit nun möglicherweise in fremden Händen war – auf einer unverschlüsselten Festplatte, nur mit der regulären Benutzeranmeldung gesichert. Ein Einzelfall?

Informationssicherheit – die Gretchenfrage im Projekt

Frei nach Goethes Gretchenfrage würde die Frage an einen Projektmanager lauten: "Nun sag, wie hast Du's mit Sicherheitsfragen?" – "Alles im grünen Bereich" könnte eine der möglichen Antworten lauten – ebenso wie "Als wenn ich nicht schon genug zu tun hätte in meinem Projekt".

Ein Ingenieur, den ich gut kenne, war vor einigen Jahren wegen eines Kundenprojekts in Tschechien unterwegs. Er meldete sich am Morgen nach der Ankunft mit einer Hiobsbotschaft in seiner Abteilung: Das Auto war aufgebrochen worden, es fehlten das Firmennotebook sowie wertvolle Messgeräte, sogar das Navigationsgerät war ausgebaut worden. Unklar blieb, was auf dem Notebook alles gespeichert und damit nun möglicherweise in fremden Händen war – auf einer unverschlüsselten Festplatte, nur mit der regulären Benutzeranmeldung gesichert. Ein Einzelfall?

Frei nach Goethes Gretchenfrage würde die Frage an einen Projektmanager lauten: "Nun sag, wie hast Du's mit Sicherheitsfragen?" (s. auch Gretchenfrage, Wikipedia). "Alles im grünen Bereich" könnte eine der möglichen Antworten lauten – ebenso wie "Als wenn ich nicht schon genug zu tun hätte in meinem Projekt".

Die Problematik

Ein Ingenieur, den ich gut kenne, war vor einigen Jahren wegen eines Kundenprojekts in Tschechien unterwegs. Er meldete sich am Morgen nach der Ankunft mit einer Hiobsbotschaft in seiner Abteilung: Das Auto war aufgebrochen worden, es fehlten das Firmennotebook sowie wertvolle Messgeräte, sogar das Navigationsgerät war ausgebaut worden. Unklar blieb, was auf dem Notebook alles gespeichert und damit nun möglicherweise in fremden Händen war – auf einer unverschlüsselten Festplatte, nur mit der regulären Benutzeranmeldung gesichert. Ein Einzelfall?

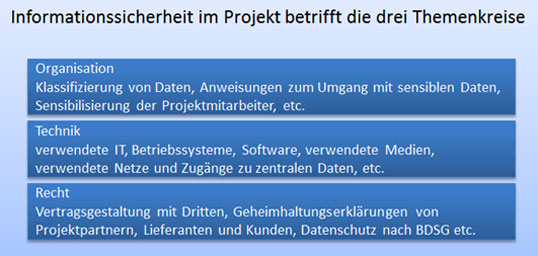

Informationen, die in Projekten fließen – etwa entstandene Projektergebnisse, Kalkulationen und Schriftverkehr – sind wertvolle, schützenswerte Daten. Schützenswert in erster Linie vor Gefahren, die wirtschaftliche Schäden verursachen können. Und: Schützenswert auch dann, wenn es sich um personenbezogene Daten handelt, die per Gesetzgebung in Deutschland (durch das Bundesdatenschutzgesetz) gegen unberechtigten Zugriff abzusichern sind.

Wie gehen Sie eigentlich mit den Informationen und Daten in Ihrem Projekt um? Ein paar Fragen zu dieser Aufgabenstellung:

- Haben Projektmitarbeiter Notebooks im Einsatz, die nicht verschlüsselt sind?

- Werden Projektdaten lokal auf Festplatten von Notebooks gehalten? Falls ja, werden diese Daten regelmäßig gesichert?

- Gibt es eine zentrale Projektdatenhaltung? Ist der Zugriff darauf anhand einer restriktiven Berechtigungsstruktur organisiert? Wird dabei die Cloud genutzt?

- Werden mobile Geräte wie Smartphones oder Tablets genutzt – etwa für Schriftverkehr oder Versand und Bearbeitung von Projektdateien?

- Werden Dateien und Projektergebnisse unverschlüsselt per Mail versendet? Auch an Adressaten außerhalb der eigenen Organisation?

- Gibt es Regeln, welche Projektdaten streng vertraulich sind und nicht nach außen gegeben werden dürfen? Wissen dies alle Projektbeteiligten?

- Können Projektmitarbeiter unverschlüsselte Hotspots oder freie WLANs zur Kommunikation beliebig nutzen?

- Sind die Projektmitarbeiter informiert, wie Sie auf die Sicherheit der Projektinhalte und Projektdaten achten sollen? Gibt es beispielsweise Regeln für das Bearbeiten und Versenden von projektbezogenen Daten in öffentlichen Verkehrsmitteln und Hotels?

Dies sind einige beliebig gewählte Ansatzpunkte, die ein wenig zum Nachdenken anregen sollen – sie zeigen typische Problemfelder auf, die häufig als Schwachpunkte in Organisationen und Projekten in Bezug auf die Informationssicherheit anzutreffen sind.

Welchen Rahmen gibt die eigene Organisation vor?

In vielen Unternehmen existiert eine Sicherheitsstrategie bzw. Compliance, um die unternehmensinternen Daten zu schützen und für eine reibungslose Verfügbarkeit der Daten zu sorgen. Damit verbunden ist im Regelfall eine Klassifizierung von Daten in Bezug auf deren Schutzbedarf, so dass keine Unklarheit darüber herrscht, welche Projektdateien sensiblen und vertraulichen Charakter haben.

Ergänzend dazu sind im Rahmen dieser Strategie einerseits Regelwerke für Mitarbeiter im Einsatz, die vorgeben, wie mit Unternehmensdaten umzugehen ist. Andererseits sind technische Maßnahmen für den Schutz kritischer Prozesse und Daten umgesetzt – wie etwa eine Verschlüsselung von Festplatten oder E-Mails, eine Firewall etc.

Ist im Unternehmen selbst ein Sicherheitsmanagement etabliert, das von den Mitarbeitern verstanden und akzeptiert wird, so bewirkt dies meistens auch in deren Projekten einen deutlich höheren Sicherheitsstandard als in anderen Firmen.

Warum sind Projektdaten besonders gefährdet?

Speziell in Projekten

- findet häufig eine Zusammenarbeit mit Dritten (Lieferanten, Kunden, Berater, Partner) statt und es gibt daher einen großen Kreis von Projektbeteiligten

- wird Zugriff auf Kundendaten ermöglicht

- werden viele Informationen mit internen und externen Mitarbeitern ausgetauscht

- sind oft mobile Geräte im Einsatz

- sind Dienstreisen an der Tagesordnung, die auch in unterschiedliche Länder führen

- gibt es (je nach Laufzeit) Veränderungen in der Besetzung der Teams

- wird wertvolles Know-how eingebracht, Forschung und Produktentwicklung betrieben

Deshalb ist es in Projekten mit ihrer höheren Dynamik meist noch schwieriger, die verwendeten Daten gegenüber unberechtigten Zugriffen abzusichern, als es das in Unternehmensorganisationen ist. Hinzu kommt die Tatsache, dass besonders die in Projekten erarbeiteten Ergebnisse und neuen Erkenntnisse sehr wertvoll sein können – für Auftraggeber, Kunden und eben auch für Dritte.

Weit verbreitet sind technische Absicherungen wie ein Passwortschutz für interne Daten oder Virenschutzsoftware für die eingesetzten Medien; jedoch ist eine vollständige Verschlüsselung von Festplatten für Notebooks oder Datenträger nicht selbstverständlich im Einsatz. Wird dann ein Notebook einmal aus dem Auto gestohlen, sind alle darauf vorhandenen Informationen für Außenstehende leicht zu erschließen. Die unbedachte Verwendung ungesicherter USB-Sticks erhöht das Risikopotenzial, dass unternehmensinterne Daten in fremde Hände geraten.

Menschliche "Sicherheitslücken"

Auch wenn es einem nicht so bewusst sein mag, Gefahren lauern überall. Eine wahre Fundgrube tut sich z.B. bei Hotspots oder freien WLANs auf. Sollte jemand technisch etwas versierter sein, kann er dort einen genaueren Einblick in so manchen Datenverkehr erhalten.

Werden Geräte privat und beruflich genutzt, kann man sich schnell über Gratis-Apps oder das Surfen auf Internet-Portalen typische Schadsoftware, wie etwa Trojaner, einfangen. Das Abhören und Ausspähen von Projektdaten gelingt auf diese Weise leicht, insbesondere wenn ein gezielter Angriff auf Mitarbeiter "interessanter" Firmen dahinter steht.

Weitere Beispiele: Wenn in verteilten Projekten etwa ein Wechsel in einem lokalen Projektteam nicht rechtzeitig an alle anderen Teams kommuniziert wird, können Daten auch weiterhin an ehemalige Teammitglieder gelangen. Fälle wie diese sind alle bereits vorgekommen, die wenigsten davon werden publik.

Die Herausforderung im Projekt

Der Glaube an technische Sicherheitsmaßnahmen ist definitiv weit verbreitet – die Technik vermittelt uns sozusagen "gefühlte Sicherheit". Weniger verbreitet sind Schulungen in Bezug auf Datensicherheit (sogenannte Awareness-Schulungen), die einen bedachten Umgang mit sensiblen Daten bewirken sollen und strikte Verhaltensrichtlinien für Projektmitarbeiter vermitteln. In vielen Projekten ist dafür schlicht und einfach keine Zeit.

Hohe Sicherheitsstandards sind natürlich nicht zwingend für alle Projekte, und nicht jedes Unternehmen kann und will sich ein Sicherheitsmanagement leisten, wie es in sensiblen Branchen (beispielsweise Luft- und Raumfahrttechnik) völlig normal ist. Doch es ist durchaus gerechtfertigt, wertvolles Unternehmens-Know-how in den eigenen Projekten besonders gut zu schützen.

Die Herausforderung dabei ist, die Verhältnismäßigkeit zu wahren und den eigenen Projektmitarbeitern ein vernünftiges Arbeiten zu ermöglichen – und gleichzeitig einen angemessenen Sicherheitsstandard zu realisieren, der die speziellen Risiken der Projektarbeit abdeckt.

Interesse geweckt?

Wer sich mehr mit dem Thema IT-Sicherheit befassen möchte, findet Informationen auf diesen Seiten:

Bundesamt für Sicherheit in der Informationstechnik (BSI)

Johannes Schneider

05.06.2015

Klaus Schopka

09.06.2015

Christine Knorr

12.06.2015